45k máy chủ Jenkins bị tấn công RCE thông qua khai thác công khai

Các nhà nghiên cứu đã tìm thấy khoảng 45.000 phiên bản Jenkins bị lộ trực tuyến dễ bị tấn công bởi CVE-2023-23897, một lỗ hổng thực thi mã từ xa (RCE) nghiêm trọng mà nhiều hoạt động khai thác proof-of-concept (PoC) công khai đang được lưu hành.

Jenkins là máy chủ tự động hóa nguồn mở hàng đầu dành cho CI/CD, cho phép các lập trình viên hợp lý hóa các quy trình xây dựng, thử nghiệm và triển khai. Nó có tính năng hỗ trợ plugin mở rộng và phục vụ các tổ chức thuộc nhiều nhiệm vụ và quy mô khác nhau.

Vào ngày 24 tháng 1 năm 2024, dự án đã phát hành phiên bản 2.442 và LTS 2.426.3 để khắc phục CVE-2023-23897, một sự cố đọc tệp tùy ý có thể dẫn đến việc thực thi các lệnh giao diện dòng lệnh (CLI) tùy ý.

Sự cố phát sinh từ tính năng của CLI tự động thay thế ký tự @ theo sau là đường dẫn tệp bằng nội dung của tệp, một chức năng nhằm hỗ trợ phân tích cú pháp đối số lệnh.

Tuy nhiên, tính năng này, được bật theo mặc định, cho phép kẻ tấn công đọc các tệp tùy ý trên hệ thống tệp của bộ điều khiển Jenkins.

Tùy thuộc vào cấp độ quyền của mình, kẻ tấn công có thể khai thác lỗ hổng để truy cập thông tin nhạy cảm, bao gồm một vài dòng đầu tiên của bất kỳ tệp nào hoặc thậm chí toàn bộ tệp.

Như nhà cung cấp phần mềm đã mô tả trong bản tin bảo mật liên quan, CVE-2023-23897 khiến các phiên bản chưa được vá có thể gặp phải một số cuộc tấn công tiềm ẩn, bao gồm RCE, bằng cách thao túng URL gốc tài nguyên, cookie "Ghi nhớ tôi" hoặc bỏ qua bảo vệ CSRF.

Tùy thuộc vào cấu hình của phiên bản, kẻ tấn công có thể giải mã các bí mật được lưu trữ, xóa các mục khỏi máy chủ Jenkins và tải xuống các vùng lưu trữ Java.

Cuối tuần trước, các nhà nghiên cứu bảo mật đã cảnh báo về nhiều cách khai thác CVE-2023-23897, điều này làm tăng đáng kể rủi ro đối với các máy chủ Jenkins chưa được vá và tăng khả năng bị khai thác ngoài tự nhiên.

Các nhà nghiên cứu theo dõi các honeypot của Jenkins đã quan sát thấy các hoạt động giống với những khai thác thực sự, mặc dù chưa có bằng chứng thuyết phục nào.

Ngày 29 tháng 1, dịch vụ giám sát mối đe dọa Shadowserver cho biết các máy quét của họ đã "bắt" được khoảng 45.000 phiên bản Jenkins chưa được vá, cho thấy một bề mặt tấn công rộng lớn.

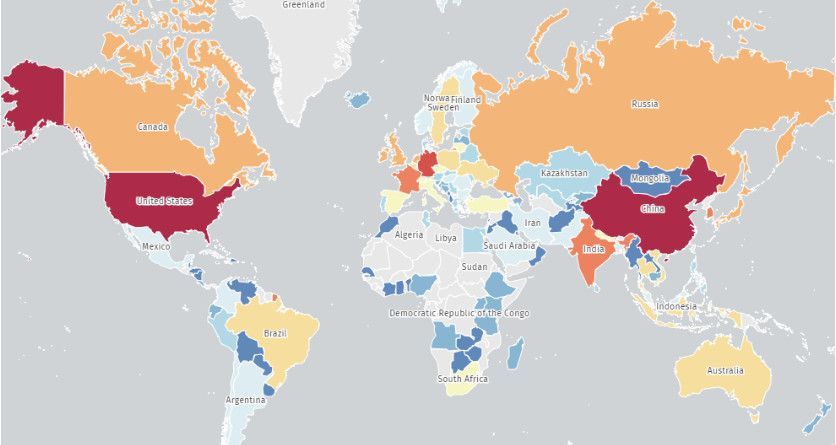

Hầu hết các trường hợp dễ bị tấn công trên Internet là ở Trung Quốc (12.000) và Hoa Kỳ (11.830), tiếp theo là Đức (3.060), Ấn Độ (2.681), Pháp (1.431) và Vương quốc Anh (1.029).

Bản đồ nhiệt tiếp xúc với các trường hợp dễ bị tấn công (ShadowServer)

Số liệu thống kê của Shadowserver là một cảnh báo nghiêm trọng đối với các quản trị viên Jenkins, vì rất có thể tin tặc đã tiến hành quét để tìm các mục tiêu tiềm năng và CVE-2023-23897 có thể gây ra hậu quả nghiêm trọng nếu bị khai thác thành công.

Người dùng không thể áp dụng ngay các bản cập nhật bảo mật có sẵn nên tham khảo bản tin bảo mật của Jenkins để biết các đề xuất giảm nhẹ và giải pháp thay thế tiềm năng.

Nguồn: bleepingcomputer.com

Bạn cũng có thể quan tâm

All Rights Reserved | John&Partners LLC.